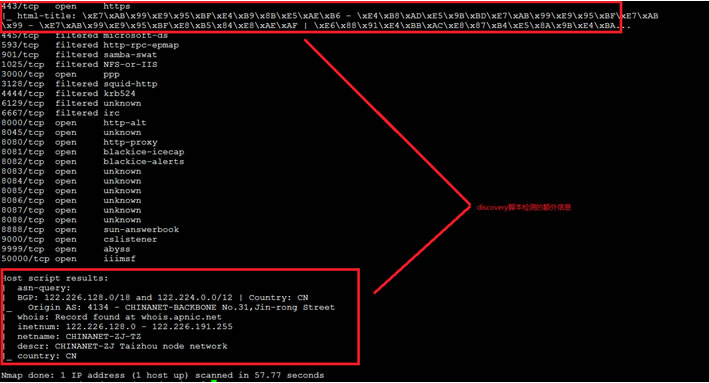

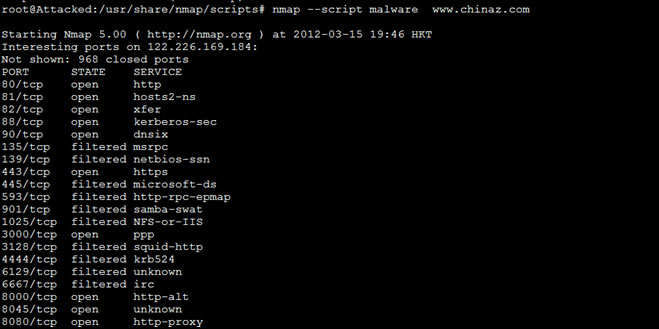

扫描目标是否存在后门和歹意法度:

Nmap --script malware chinaz

(注:这里并没有探测到帐号信息,如果扫描器成功探测,或在端口信息的下方有帐号的信息。)

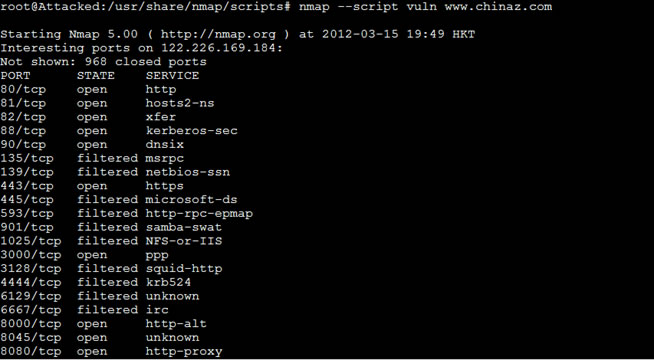

扫描目标主机存在的缝隙:

Nmap --script vuln chinaz

(注:这里并没有探测到帐号信息,如果扫描器成功探测,或在端口信息的下方有帐号的信息。)

通过上面的扫描,我们已经获得到办事器开放的端口和办事,抨击打击者会按照办事器运行的办事来选择后续的抨击打击

3 操纵网页扫描器进行扫描

这里主要以web应用为例进行说明,抨击打击者首先会依照以下的体例进行信息收集:

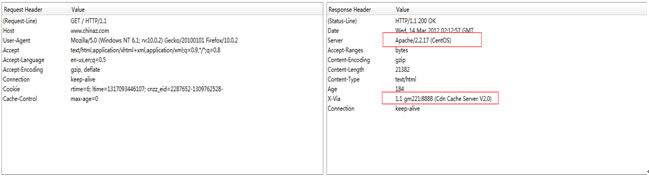

获得WebServer的banner信息

从办事真个返回信息,我们看到了网站后端实际上CentOS系统,运行着Apache办事;前端使用了三台Cdn 缓存办事器作负载平衡,它们的IP信息别离为: 123.103.14.219,123.103.14.220,123.103.14.221.

操纵爬虫爬取网站的有效链接(参考开源项目:lynx)

操纵字典进行Web目录的枚举(参考开源项目:DirBuster)

对网站链接和目录进行缝隙审计

由于后面三个步调涉及到抨击打击范围,这里就不作具体演示,从上面的过程中我们可以看出,其实抨击打击者首先会操纵东西对目标进行扫描和信息收集,然后对这些获得的信息进行手工的阐发和审计,我们在与抨击打击者匹敌的过程中,实际上需要做的是在每个扫描环节对抨击打击者的行为进行干扰,阻碍其正常的判断。这里简单介绍下插手平安宝后,对抨击打击者这些扫描所产生的干扰:

1 网络层的扫描干扰

插手平安宝的网站用户,其对外的IP地址实际上是平安宝的Server IP,抨击打击者其实不克不及有效地获得网站办事器的真实IP,因而也其实不克不及对网站办事器的网络布局和拓扑进行真实地扫描。

2 系统层的扫描干扰

由于网站用户对外的IP实际上是平安宝的Server IP,而平安宝的Server 对外仅开放了80端口,因此抨击打击者也就不克不及有效的识别用户办事器其它的应用办事,规避了其它办事带来的风险。

3 Web扫描器的干扰

n 获得WebServer的banner信息 ----> 干扰策略: ASERVER/0.8.54-1

n 操纵爬虫爬取网站的有效链接 ----> 干扰策略:对一些扫描器的敏感标识进行阻挡,无返回信息,阻碍爬虫对所有链接的爬取。

n 操纵字典进行Web目录的枚举 -----> 干扰策略:对一些扫描器的敏感标识进行阻挡,无返回信息,阻碍扫描获得目录。

n 对网站链接和目录进行缝隙审计-----> 干扰策略:对一些常见的缝隙,有缝隙法则的检测和阻挡,阻碍缝隙操纵法度正常的使用。