黑客的每一次网络抨击打击都是从信息收集起头,也就是我们常说的扫描,按网络协议分层思想,扫描也可以分为以下三类(暂不斟酌社会工程学范围的扫描):

1 网络层扫描

主要是基于IP协议的扫描和探测,用以获得目标的网络拓扑,设备防火墙和链路通讯状况,该阶段的扫描,并没有成立毗连,常常使用的东西有:traceroute 和 Ping.

Traceroute的工作原理:首先,traceroute会发出一个TTL是1的IP datagram(其实,每次送出的为3个40字节的包(包的字节年夜小可以修改,但需要尽可能小,便于传输),包含源地址,目的地址和包发送的时间标签)到目的地,当路径上的第一个路由器收到这个datagram时,它将TTL减1.此时,TTL变成0了,所以该路由器会将此datagram丢失落,并回送一个[ICMP time exceeded]消息,tracertoute收到这个消息后,就知道这个路由器存在这个路径上,接着tracertoute再送出另外一个TTL是2的datagram,发现第二个路由器……, traceroute 每次将送出的datagram的TTL 加1来发现另外一个路由器,这个重复的动作一直延续到某个datagram 抵达目的地。当datagram达到目的地后,主机缘送回一个[ICMP port unreachable]的消息,而当traceroute收到这个消息时,便知道目的已经达到了。

2 系统层扫描

主要是基于TCP/UDP协议的扫描和判断识别,该阶段的扫描,有毗连的成立,常见的体例有端口扫描,办事识别,缝隙扫描等,主要的东西有:nmap

3 应用层扫描

这里主要是基于应用层协议的扫描和缝隙的识别,该阶段的扫描,属于TCP全毗连。而对小我网站办事器常见的应用办事有:FTP,HTTP,SSH等,这些城市成为抨击打击者的入口点。

下面我们来对一个没有插手平安宝的网站进行一次简单的扫描,看看抨击打击者都能获得那些信息,对你的网站会造成威胁吗,这里就拿网站来纯真地进行扫描说明,其实不会进行歹意的后续抨击打击,

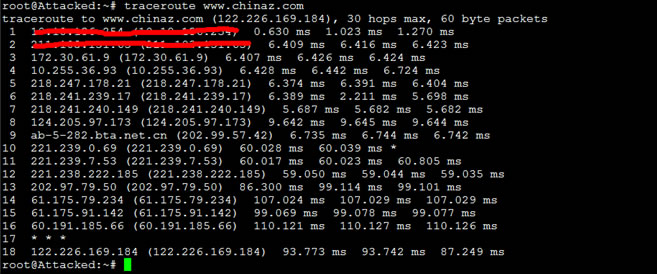

1 操纵traceroute进行网络层的扫描探测

Traceroute –q 4 chinaz

从上面的节点信息我们看出,在网站的前一个节点并没有获得到,但实际上我们是可以领受到网站办事器的ICMP返回信息,因此有多是DNS解析过慢或前端有防火墙设备屏蔽失落ICMP返回信息,那么我们接着用如下命令排除下问题:

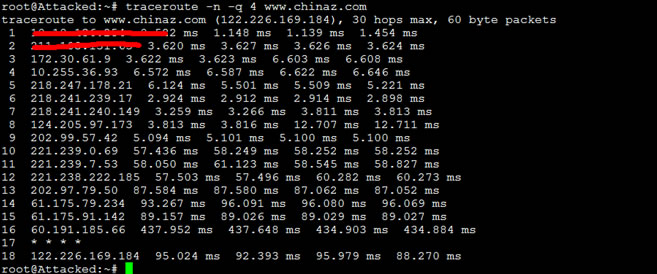

Traceroute -n -q 4 chinaz

从上面的内容看出,仍然没有第17个节点的信息,因此我们可以推断第17个节点应该会是防火墙设备,屏蔽了ICMP的返回信息。

2 操纵Nmap进行系统层的扫描

在扫描的过程中,发现前端有三台CDN办事器作为负载平衡,这里也其实不是歹意的扫描,因此仍是用对域名的扫描来作演示,具体抨击打击会指定IP来进行探测。

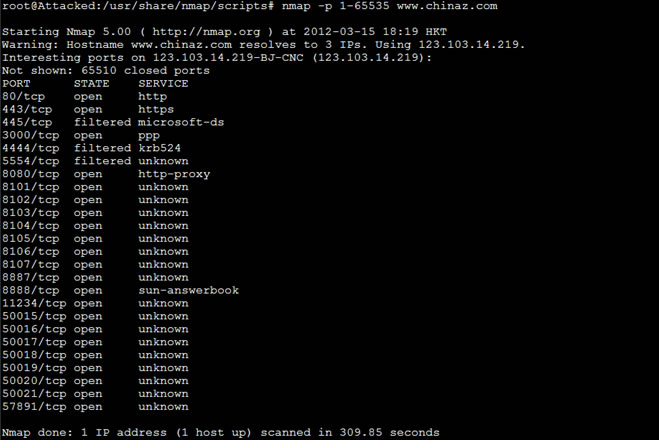

扫描开放端口

Nmap –p 1-65535 chinaz

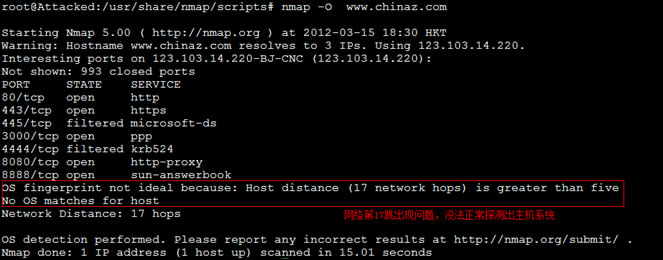

扫描主机系统

Nmap -O chinaz

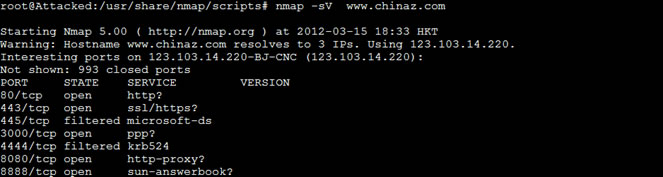

扫描办事版本

Nmap -sV chinaz

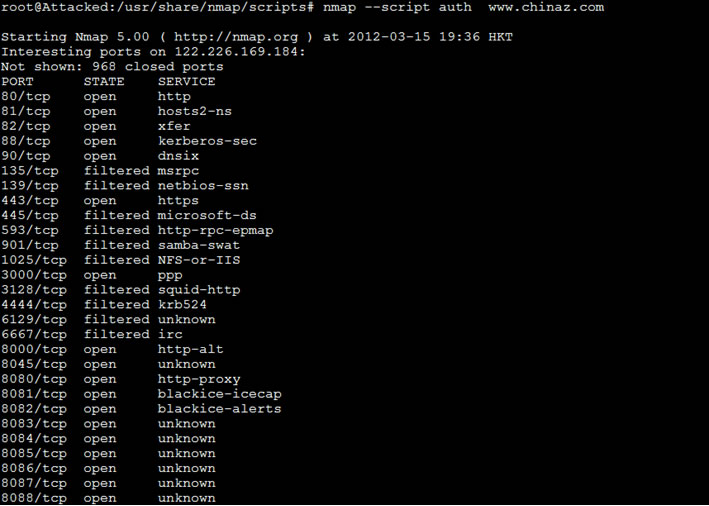

操纵NMAP脚本引擎深度扫描

扫描远程主机和域上的帐号信息:

Nmap --script auth chinaz

(注:这里并没有探测到帐号信息,如果扫描器成功探测,或在端口信息的下方有帐号的信息。)

对目标进行深度扫描:

Nmap --script discovery chinaz